El propósito de XKeyscore es permitir a los analistas a buscar en la metadatos, así como el contenido de los correos electrónicos y otras actividades de Internet, tales como el historial del navegador, incluso cuando no hay ninguna cuenta de correo electrónico conocido (un "selector" enNSA jerga) asociada con el individuo en la mira.

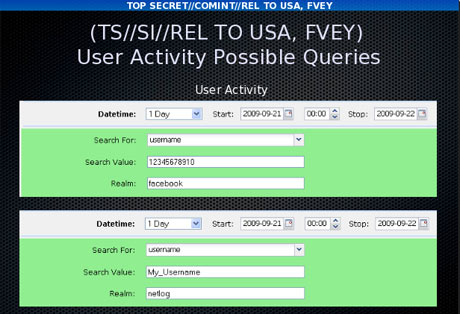

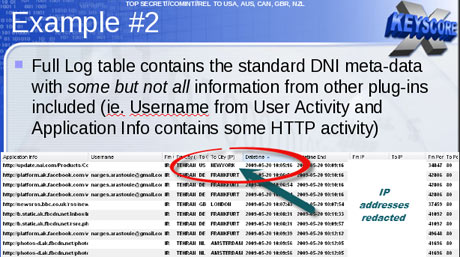

Los analistas también pueden buscar por nombre, número de teléfono, dirección de IP, palabras clave, el idioma en que se realizó la actividad de Internet o el tipo de navegador utilizado.

Un documento señala que esto se debe a "una fuerte selección [búsqueda por email address] sí nos da sólo una capacidad muy limitada", ya que "una gran cantidad de tiempo dedicado a la web está realizando acciones que son anónimos."

La NSA documentos afirman que para el 2008, 300 terroristas fueron capturados utilizando la inteligencia de XKeyscore.

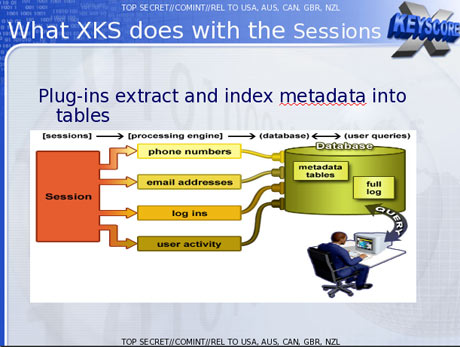

Los analistas advirtieron que la búsqueda de la base de datos completa para el contenido dará demasiados resultados para tamizar a través. En su lugar, se recomienda utilizar elmetadatos también se almacena en las bases de datos para reducir lo que debe revisar.

Una diapositiva titulada "plug-ins" en un documento de diciembre 2012 se describen los distintos campos de información que se pueden buscar. Esto incluye "todas las direcciones de correo electrónico se ve en una sesión tanto por nombre de usuario y dominio", "todos los números de teléfono se ve en una sesión (por ejemplo, entradas de la libreta de direcciones o bloque de firma)" y la actividad del usuario - "el webmail y chatea actividad que incluya nombre de usuario, lista de amigos , máquina de galletas específica, etc. "

Monitoreo Email

En una segunda entrevista Guardian en junio de Snowden se refirió a su declaración de ser capaz de leer el correo electrónico de cualquier persona si él tenía su correo electrónico. Dijo que la reclamación se basaba en parte en la capacidad de búsqueda de correo electrónico de XKeyscore, que Snowden dice que fue autorizado a utilizar, mientras trabajaba como contratista de Booz Allen para laNSA .

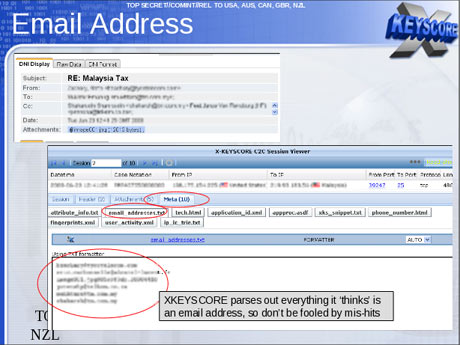

Un documento de alto secreto describe cómo "búsquedas dentro de los cuerpos de mensajes de correo electrónico, páginas web y documentos" del programa, incluyendo el "A, De, CC, BCC líneas" y el "contacto" páginas en los sitios web ".

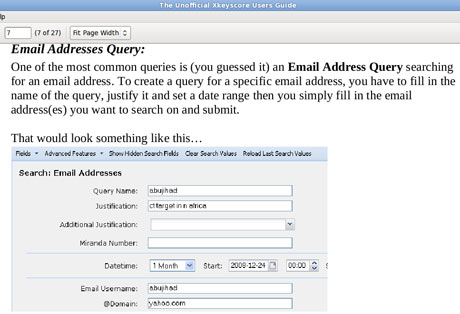

Para buscar mensajes de correo electrónico, un analista con XKS introduce la dirección de correo electrónico de la persona en una forma simple búsqueda en línea, junto con la "justificación" para la búsqueda y el período de tiempo durante el cual se buscan los mensajes de correo electrónico.

Entonces, el analista selecciona cuál de los correos electrónicos devueltos que quieren leer abriéndolos en NSA software de lectura.

El sistema es similar a la forma en la que NSA analistas generalmente pueden interceptar las comunicaciones de cualquier persona que elijan, incluidos, en un solo documento NSA dijo, "las comunicaciones que transitan el Estados Unidos y las comunicaciones que terminan en los Estados Unidos ".

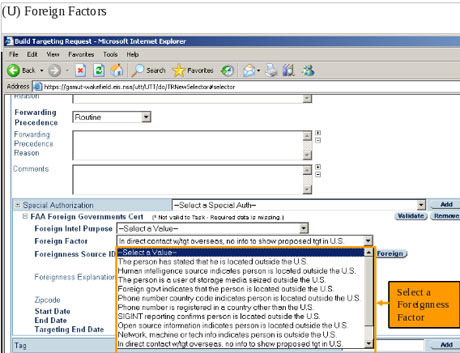

Uno de los documentos, un secreto 2010 guía describe la formación que reciben los NSA analistas de vigilancia general en el marco delFisa Enmiendas a la Ley de 2008, explica que los analistas pueden comenzar la vigilancia de nadie haciendo clic en unos sencillos menús desplegables diseñados para proporcionar tanto justificaciones legales y de orientación. Una vez seleccionadas las opciones de los menús desplegables, su objetivo se marca para la vigilancia electrónica y el analista es capaz de revisar el contenido de sus comunicaciones:

Chats, historial de navegación y otras actividades de internet

Más allá de los correos electrónicos, el sistema XKeyscore permite a los analistas para supervisar una variedad casi ilimitada de otras actividades de Internet, incluidos los de los medios sociales.

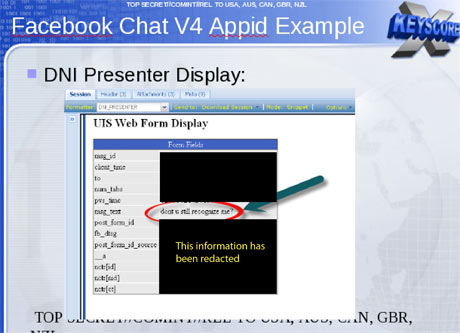

Un NSA herramienta llamadaDNI Presenter, se utiliza para leer el contenido de los correos electrónicos almacenados, también permite a un analista con XKeyscore leer el contenido de Facebook chat o mensajes privados.

Un analista puede controlar estos chats de Facebook introduciendo el nombre de usuario de Facebook, y un rango de fechas en una pantalla de búsqueda simple.

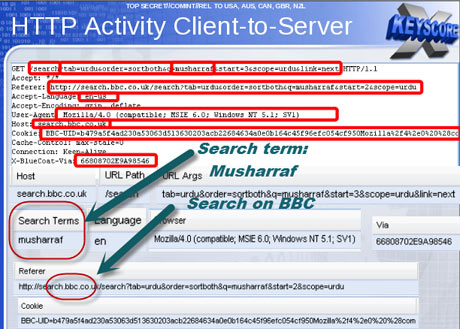

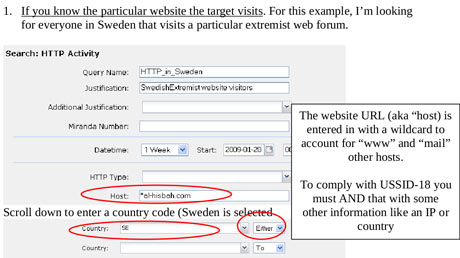

Los analistas pueden buscar en Internet las actividades de navegación utilizando una amplia gama de información, incluyendo los términos de búsqueda introducidos por el usuario o las páginas web visitadas.

Como una diapositiva indica, la capacidad de búsqueda por palabra clave actividad HTTP permite el acceso a lo que el analista NSA llama "casi todo lo que un usuario normal hace en internet."

El programa también permite XKeyscore analista de aprender las direcciones IP de cada persona que visita cualquier sitio web que el analista especifica.

La cantidad de las comunicaciones accesibles a través de programas como XKeyscore es asombrosamente grande. UnoNSA informe de 2007 estimaba que había 850bn "eventos de llamada" recogidos y almacenados en las bases de datos de la NSA, y cerca de 150 mil millones de registros de Internet. Cada día, dice el documento, se añadió 1-2 mil millones de registros.

William Binney, un ex NSA matemático, dijo el año pasado que la agencia había "montado en el orden de las operaciones 20Tn sobre los ciudadanos de Estados Unidos con otros ciudadanos de Estados Unidos", una estimación, dijo, que "sólo fue involucrando las llamadas telefónicas y correos electrónicos". Un artículo del Washington Post 2010 informó que "todos los días, los sistemas de recolección en el [NSA] interceptar y almacenar 1,7 billones correos electrónicos, llamadas telefónicas y otro tipo de comunicaciones."

El sistema XKeyscore está recopilando datos continuamente en Internet tanto de que puede ser almacenado sólo por períodos cortos de tiempo. El contenido permanece en el sistema de sólo tres a cinco días, mientrasmetadatos se almacenan durante 30 días. Un documento explica: "En algunos sitios, la cantidad de datos que recibimos por día (más de 20 terabytes) sólo puede ser almacenada por tan sólo 24 horas."

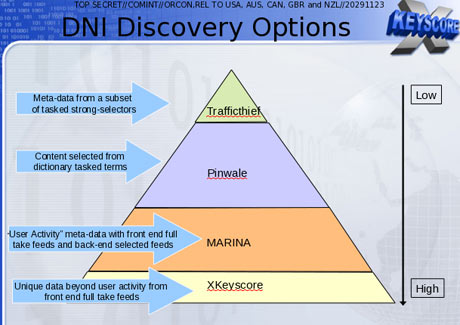

Para resolver este problema, la NSA ha creado un sistema de varios niveles que permite a los analistas para almacenar contenido "interesante" en otras bases de datos, como por ejemplo uno llamado Milrayas que puede almacenar el material de hasta cinco años.

Se trata de las bases de datos de XKeyscore, una muestra de documentos, que ahora contienen la mayor cantidad de datos de comunicación recogida por el NSA .

En 2012, había por lo menos 41 mil millones de registros totales recogidos y almacenados en XKeyscore durante un único periodo de 30 días.

Legal restricciones técnicas v

Mientras que el Fisa Enmiendas a la Ley de 2008 exige una orden individualizada para la orientación de personas de Estados Unidos,NSAanalistas se les permite interceptar las comunicaciones de esas personas sin orden judicial si están en contacto con uno de los objetivos extranjeros de la NSA.

Director jurídico adjunto de la ACLU, Jameel Jaffer, dijo a The Guardian el mes pasado que los funcionarios de seguridad nacional dijeron expresamente que un objetivo principal de la nueva ley que les permita recopilar grandes cantidades de comunicaciones de los estadounidenses sin órdenes individualizadas.

"El gobierno no tiene por qué 'objetivo' estadounidenses con el fin de recopilar grandes volúmenes de sus comunicaciones", dijo Jaffer. "El gobierno inevitablemente barre las comunicaciones de muchos estadounidenses" cuando se dirigen a los extranjeros para la vigilancia.

Un ejemplo es el de un documento que muestra un XKeyscore NSA objetivo en Teherán comunicarse con la gente en Frankfurt, Amsterdam y Nueva York.

En los últimos años, la NSA ha intentado separar las comunicaciones exclusivamente nacionales de Estados Unidos en bases de datos separadas.Pero incluso los documentos de la NSA reconocen que tales esfuerzos son imperfectos, como las comunicaciones, incluso puramente nacionales pueden viajar en los sistemas extranjeros, y las herramientas de la NSA a veces son incapaces de identificar los orígenes nacionales de comunicaciones.

Además, todas las comunicaciones entre estadounidenses y alguien en tierra extranjera se incluyen en las mismas bases de datos como las comunicaciones extranjeras a extranjeros, por lo que fácilmente investigables sin orden judicial.

Algunas búsquedas llevadas a cabo por NSA analistas son revisados periódicamente por los supervisores dentro de la NSA. "Es muy raro para ser interrogado en nuestras búsquedas," Snowden dijo a The Guardian en junio ", e incluso cuando estamos, por lo general a lo largo de las líneas de:" vamos a hacer crecer la justificación '. "

En una carta enviada esta semana al senador Ron Wyden, director de Inteligencia Nacional, James Clapper reconocido que NSA analistas han superado incluso los límites legales según la interpretación de la NSA en la vigilancia doméstica.

Reconociendo lo que llamó "una serie de problemas de cumplimiento", badajo las atribuyó a "cuestiones de tecnología altamente sofisticada" en lugar de "mala fe", "error humano" o.

Sin embargo, dijo Wyden en el Senado el martes: "Estas violaciónes son más graves que las establecidas por la comunidad de inteligencia, y son preocupantes".

En declaraciones a The Guardian, el NSA dijo: "Las actividades de la NSA se concentran y despliegan específicamente contra - y sólo en contra - los objetivos de inteligencia extranjeros legítimos en respuesta a los requerimientos que nuestros líderes necesitan la información necesaria para proteger a nuestra nación y sus intereses.

"XKeyscore se utiliza como una parte de NSA 's sistema de recogida de señales de inteligencia extranjera legal.

"Las acusaciones de un acceso generalizado y analista de marcar para NSArecopilación de datos no son simplemente verdad. El acceso a XKeyscore, así como todas las herramientas de análisis de la NSA, se limita a sólo el personal que requieren acceso a sus tareas asignadas ... Además, hay varios controles técnicos, manuales y de supervisión y equilibrios dentro del sistema para prevenir el mal uso deliberado que se produzcan . "

"Cada búsqueda de un NSA analista es completamente auditable, para asegurarse de que son correctas y dentro de la ley.

"Este tipo de programas nos permiten recopilar la información que nos permite realizar nuestras misiones con éxito - la defensa de la nación y para proteger a las tropas estadounidenses y aliadas en el extranjero."